Gehackte Domains und ihre Wiederherstellung

Wenn sich ein Angreifer unrechtmäßig Zugang zu einem Domainnamen verschafft, der von seinem rechtmäßigen Eigentümer registriert wurde, dann nennt man das Domain-Hacking. Domain-Hijacking ist eine Form der Cyberkriminalität, bei der Angreifer sich unbefugt Zugang zu einem Domainnamen verschaffen. Nachdem sie Zugriff erlangt haben, können sie den Domainnamen auf einen anderen Registrar übertragen und ihn entweder verkaufen oder für böswillige Zwecke, wie beispielsweise Phishing-Kampagnen, missbrauchen. Eine der häufigsten Methoden, um an Daten zu gelangen, ist ein Phishing-Angriff. Dabei erlangt der Angreifer über eine gefälschte Website die Anmeldedaten des Domaininhabers. Eine weitere häufige Angriffsform sind schwache Passwörter oder eine fehlende Multi-Faktor-Authentifizierung. Das kann es einem Angreifer ermöglichen, sich leicht Zugang zum Konto des Domaininhabers zu verschaffen. Auch Man-in-the-Middle-Angriffe können eine Rolle spielen, bei denen Angreifer Daten direkt während des Registrierungsprozesses manipulieren. Das macht diese Art von Angriffen besonders gefährlich, denn der Domainname ist oft die Grundlage der Online-Identität von Unternehmen und Einzelpersonen. Wenn diese Namen entwendet werden, kann das zu ernsthaften geschäftlichen Schäden führen.

Was sollten wir tun, wenn unsere Domain gehackt wurde?

Wenn der Domainname gehackt wurde, ist das natürlich ein sehr unangenehmes Erlebnis. Aber keine Sorge: Zunächst kannst du den Zugang zum Konto der Registrierstelle wiederherstellen. Wenn die Angreifer auf dein Konto zugegriffen haben, versuche sofort, das Passwort zurückzusetzen oder die von der Registrierstelle angebotenen Wiederherstellungsmaßnahmen zu nutzen. Wenn der Angreifer die Domain auf eine andere Registrierstelle übertragen hat, ist es ratsam, sich mit der neuen Registrierstelle in Verbindung zu setzen und förmlich zu beantragen, dass die Domain ihrem rechtmäßigen Eigentümer zurückgegeben wird. Bitte halte die notwendigen Informationen zur Identifizierung der Domain bereit, z. B. das Datum der Registrierung der Domain, die mit der Domain verbundene E-Mail-Adresse und Informationen über die ursprüngliche Registrierstelle. Die Internet Corporation for Assigned Names and Numbers (ICANN) und andere Domainregistrierungsstellen bieten auch Verfahren zur Wiederherstellung einer Domain an, wenn eine rechtliche Wiederherstellung erforderlich ist. Außerdem ist es für Unternehmen wichtig, den Status von Domainnamen im Auge zu behalten, um auf verdächtige Aktivitäten rechtzeitig reagieren zu können.

Arten von DNS-Angriffen (Domain Name System) und ihre Auswirkungen

DNS-Angriffe sind da, um das Domain Name System (DNS) zu stören, über das du im Internet navigieren kannst. Zu den häufigsten DNS-Angriffen gehört das DNS-Spoofing. Dabei sendet ein Angreifer gefälschte DNS-Antworten an dich als Benutzer und so wirst du auf bösartige Websites umgeleitet. So kann der Angreifer auf deine Daten oder Systeme zugreifen. Eine weitere Technik ist das DNS-Tunneling. Dabei wird das DNS-Protokoll zur Übertragung von bösartigem Datenverkehr verwendet. Das passiert unter Umgehung herkömmlicher Sicherheitssysteme. DDoS-Angriffe (Distributed Denial of Service) sind Angriffe, bei denen versucht wird, DNS-Server so zu überlasten, dass sie nicht mehr verfügbar sind. Das kann leider zu einer Unterbrechung von Internetdiensten führen.

Der sogenannte „Sitting Ducks„-Angriff ist eine DNS-basierte Angriffsmethode, die mehr als eine Million Domainnamen dem Risiko des Hijacking aussetzt. Bei diesem Angriff nutzen böswillige Akteure Schwachstellen im Domainnamensystem (DNS) aus, ohne auf das Konto des Domaininhabers beim DNS-Anbieter oder der Registrierungsstelle zuzugreifen. Diese Methode ist einfacher zu implementieren, erfolgreicher und schwieriger zu entdecken als andere bekannte Domain-Hijacking-Techniken.

Die Angreifer nutzen die erbeuteten Domainnamen für eine Vielzahl bösartiger Aktivitäten wie die Verbreitung von Malware oder den Versand von Spam, wobei sie die Vertrauenswürdigkeit der Domain ausnutzen. Der „Sitting Ducks“-Angriff wurde erstmals 2016 dokumentiert und wird seitdem aktiv eingesetzt, wobei seit 2018 mehr als 35.000 Domain-Hijackings durchgeführt wurden.

Wie können wir uns gegen DNA-basierte Angriffe schützen?

Damit du dich immer auf der sicheren Seite fühlst, möchten wir dir einige Tipps geben, wie du dein DNS gegen Angriffe schützen kannst. Einer der wichtigsten Schritte ist die Verwendung von DNSSEC. DNSSEC ist eine gute Funktion, die die Authentifizierung von DNS-Antworten gewährleistet und deren Manipulation verhindert. Außerdem empfehlen wir, bei der Auswahl von DNS-Anbietern auf starke Schutzmaßnahmen zu achten, zum Beispiel Schutz vor DDoS-Angriffen. Es ist auch sehr wichtig, dass du deine DNS-Server korrekt konfigurierst und aktualisierst, denn veraltete oder falsch konfigurierte Systeme können anfälliger für Angriffe sein. Wenn du mehrere DNS-Server verwendest, kannst du auf dem einen fortfahren, während der andere repariert wird, falls es zu einem Angriff kommt. Mit DNS-Filterung und -Überwachung kannst du verdächtigen oder ungewöhnlichen DNS-Verkehr erkennen, der auf Angriffe hindeuten könnte. Und noch ein Tipp: Mit einem zuverlässigen Domain-Anbieter wie Rackhost hast du einen sicheren Hintergrund für deine Online-Präsenz.

Phishing und Ausnutzung von Domains für Betrug

Phishing ist eine Technik der Internetkriminalität, bei der Angreifer mit Hilfe von Täuschungsmanövern die Opfer dazu bringen, persönliche oder finanzielle Informationen preiszugeben. Domainnamen spielen bei Phishing-Kampagnen eine wichtige Rolle. Die Angreifer verwenden oft irreführende Domains und Websites, um dich zu täuschen.

Zuverlässige Domains nachahmen und Domain-Spoofing:

Angreifer verwenden die Namen bekannter Marken oder Dienste in Domainnamen, um den Anschein der Authentizität zu erwecken und Nutzer zu täuschen. Sie verwenden ähnliche Zeichen oder Rechtschreibfehler in Domainnamen (z. B. Typosquatting), um Benutzer zu täuschen und sie auf gefälschte Websites zu locken.

Zwischen Februar und Juli 2024 analysierte das Zscaler ThreatLabz mehr als 30.000 ähnlich aussehende Domainnamen, von denen mehr als 10.000 als bösartig eingestuft wurden. Die Angreifer fälschten hauptsächlich die Marken Google (28,8 %), Microsoft (23,6 %) und Amazon (22,3%), die zusammen drei Viertel aller Phishing-Domainnamen ausmachten. Die am häufigsten verwendeten Domain-Endungen waren .com (39,4 %), .xyz (11,1 %) und .top (5,4 %). Die Angreifer verwendeten häufig kostenlose Let’s Encrypt TLS-Zertifikate (48,4 %), um die Authentizität der gefälschten Websites zu erhöhen und Browserwarnungen zu vermeiden.

Häufigste Domains für Phishing-Angriffe

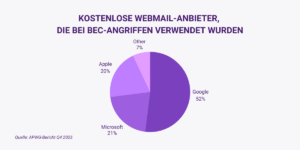

Angreifer verwenden häufig kostenlose Webmail-Anbieter wie Google-, Microsoft- oder Yahoo-Domains, um gefälschte E-Mails zu versenden. Laut dem APWG-Bericht Q4 2023 nutzen Angreifer bei Business Email Compromise (BEC)-Angriffen häufig diese Anbieter, um ihre Opfer zu täuschen.

- Google: Von den kostenlosen Webmail-Konten, die bei BEC-Angriffen verwendet werden, entfallen 52 % auf Google, ein deutlicher Rückgang gegenüber 83 % im vorangegangenen Quartal.

- Microsoft: Auf die Webmail-Dienste von Microsoft (wie Outlook und Hotmail) entfielen 21 % der kostenlosen Webmail-Konten, die für BEC-Angriffe genutzt wurden.

- Apple: Auf die Webmail-Domains von Apple (z. B. icloud.com, me.com, mac.com) entfielen 20 % der bei BEC-Angriffen genutzten kostenlosen Webmail-Konten.

Die Dominanz von Google ist besonders bemerkenswert, auch wenn sie im Vergleich zum vorherigen Quartal zurückgegangen ist.

Verwendung von neuen TLDs:

Angreifer nutzen zunehmend neuere und weniger bekannte Domainendungen (TLDs) wie .top oder .xyz, um gefälschte Websites zu erstellen, um ihren wahren Zweck zu verschleiern und sie schwerer aufspürbar zu machen. Laut dem APWG Phising Activity Trends Report 4th Quarter ist die TLD .top besonders beliebt für Phishing-Angriffe.

Greg Aaron, Senior Research Fellow der APWG, stellt fest: “The phishers set up these phishing sites using cheap domain names they register in lesser-known top-level domains such as .TOP, .CYOU, and .XIN. This is one way to spot these scam messages. The .TOP domain registry is operated in China, and has a notable history of being used by phishers.”

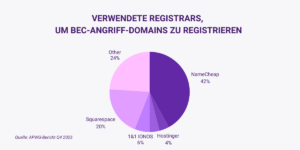

Laut dem Q4 2023-Bericht der APWG hat der Domain-Registrar NameCheap einen bedeutenden Anteil an Domain-Registrierungen, die für Phishing-Angriffe verwendet werden.

- NameCheap hatte im 4. Quartal 2023 einen Anteil von 42 % an den für Phishing-Angriffe verwendeten Domainnamen.

- Squarespace hatte im Jahr 2023 einen Anteil von 24 % an den für Phishing-Zwecke genutzten Domainnamen.

- 1&1 IONOS hat einen Anteil von 6 % an Domainnamen, die für Phishing-Angriffe verwendet werden.

Angreifer nutzen häufig kostenlose oder kostengünstige Domainregistrierungsanbieter, um schnell gefälschte Domainnamen zu erstellen und Phishing-Seiten zu betreiben.

Laut dem Q4 2023-Bericht der APWG hat die Beendigung des kostenlosen Domainregistrierungsdienstes von Freenom erhebliche Auswirkungen auf die Phishing-Aktivitäten gehabt. Aber die Beendigung des kostenlosen Domainregistrierungsdienstes von Freenom im Januar 2023 führte zu einem deutlichen Rückgang der Zahl der Phishing-Angriffe. Die von Freenom bereitgestellten kostenlosen Domainnamen machten zuvor 14 % der Phishing-Sites aus, und im November 2022 wurden 60 % der ccTLDs über Freenom registriert. Nach der Abschaltung des Dienstes ging die Zahl der Phishing-Angriffe im zweiten Quartal deutlich zurück, begann aber im dritten Quartal wieder zu steigen.

Bei Rackhost legen wir großen Wert auf die Sicherheit deiner Domain. Um dir den bestmöglichen Schutz gegen Domain-Hijacking und andere Cyberbedrohungen zu bieten, setzen wir umfassende Sicherheitsmaßnahmen ein, einschließlich Multi-Faktor-Authentifizierung und DNSSEC. Unser engagiertes Support-Team steht dir ständig zur Verfügung, um bei Problemen schnell und effektiv zu helfen. Vertrau auf Rackhost, um eine sichere und zuverlässige Online-Präsenz zu gewährleisten.